243

Cryptolocker to termin, który wywołuje poruszenie w świecie IT. Ale co dokładnie się za nim kryje? Niniejszy artykuł wyjaśnia działanie Cryptolockera, możliwe środki ochronne oraz wpływ na zaatakowane systemy.

Cryptolocker: definicja i znaczenie

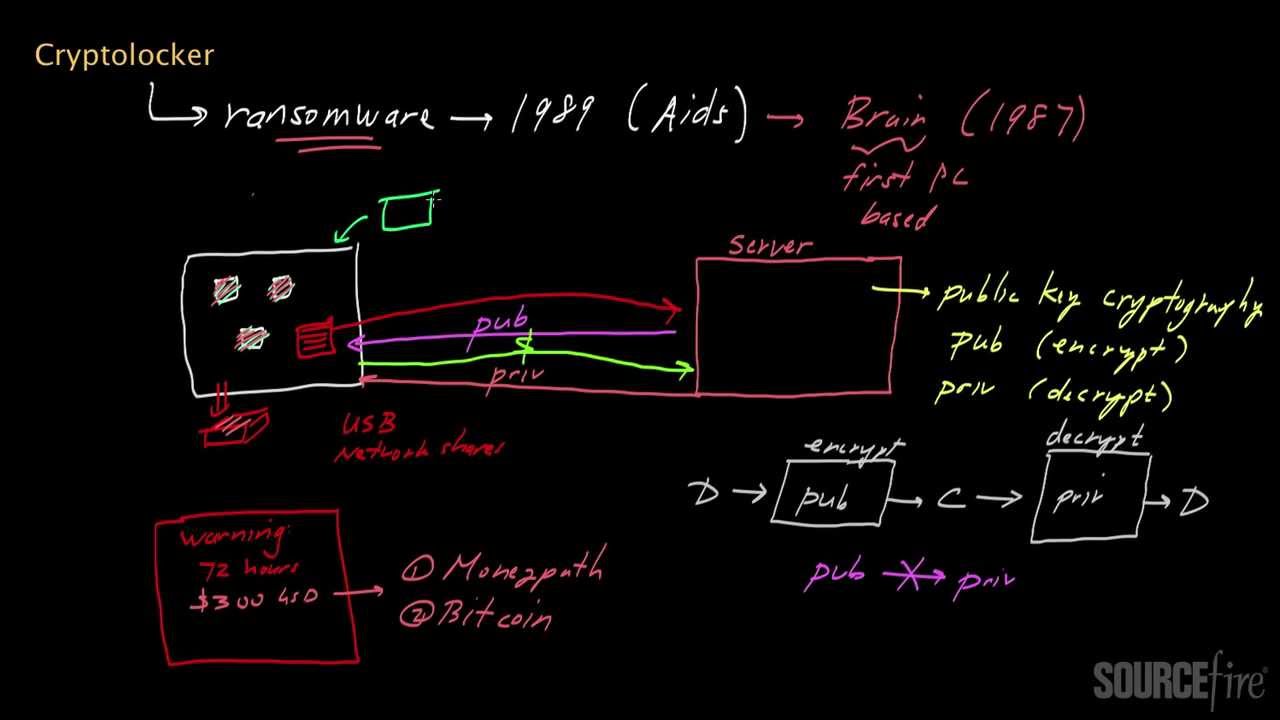

Cryptolocker to specjalna forma złośliwego oprogramowania, a dokładniej ransomware, które służy do uniemożliwienia dostępu do plików komputerowych w zainfekowanym systemie poprzez silne szyfrowanie, a następnie żądanie od ofiar okupu w celu uzyskania klucza deszyfrującego.

- Sposób działania: Cryptolocker jest często rozprzestrzeniany za pośrednictwem wiadomości phishingowych zawierających szkodliwe załączniki, które zazwyczaj są zamaskowane jako legalne powiadomienia, na przykład od firm kurierskich lub organów administracji publicznej. Po uruchomieniu szkodliwego kodu złośliwe oprogramowanie zaczyna szyfrować pliki na lokalnych dyskach twardych, dyskach sieciowych, a czasem także w pamięciach w chmurze. Pliki są szyfrowane za pomocą bardzo silnych algorytmów (np. RSA 2048 bitów).

- Szantaż i ryzyko: po zaszyfrowaniu ofiary otrzymują wiadomość z żądaniem zapłaty okupu (zazwyczaj w kryptowalutach, takich jak Bitcoin) w celu uzyskania klucza deszyfrującego. Jeśli płatność nie zostanie dokonana w wyznaczonym terminie, atakujący grożą zniszczeniem klucza i trwałym uniemożliwieniem dostępu do danych. Nie ma gwarancji, że po dokonaniu płatności dane zostaną faktycznie odblokowane.

- Znaczenie i warianty: Cryptolocker jest uważany za „pioniera” współczesnych fal ransomware, po raz pierwszy pojawił się na szeroką skalę w 2013 roku i spowodował szkody na całym świecie. Obecnie istnieje wiele jego następców i wariantów, przy czym termin Cryptolocker jest często używany jako synonim wszystkich rodzajów złośliwego oprogramowania szyfrującego dane w celu wymuszenia okupu.

- Środki ochronne: Typowe środki ochronne to aktualne kopie zapasowe, programy antywirusowe, ostrożność podczas otwierania wiadomości e-mail i załączników oraz szkolenia w zakresie rozpoznawania prób phishingu.

- Cryptolocker jest zatem niebezpiecznym trojanem szantażującym, który poprzez szyfrowanie danych wymusza zapłatę okupu i stanowi przykład wielu współczesnych cyberataków.

Jak działa Cryptolocker

Sposób działania Cryptolockera jest złożony i wyrafinowany. Wykorzystuje on różne techniki, aby włamać się do systemu i zaszyfrować pliki.

- Atak często rozpoczyna się od wiadomości phishingowej, która nakłania użytkownika do otwarcia złośliwego załącznika lub linku. Gdy to nastąpi, oprogramowanie ransomware zostaje zainstalowane w systemie.

- Po zainstalowaniu Cryptolocker wyszukuje określone typy plików i szyfruje je za pomocą silnego algorytmu. Do najczęściej atakowanych typów plików należą dokumenty, obrazy i bazy danych.

- Aby umożliwić odszyfrowanie plików, potrzebny jest unikalny klucz, który jest przechowywany na zdalnym serwerze. Atakujący żądają okupu za udostępnienie tego klucza.

- Kolejną sztuczką stosowaną przez Cryptolockera jest groźba usunięcia klucza po upływie określonego czasu, co zwiększa presję na ofiarę, aby szybko zapłaciła okup.

Ochrona przed Cryptolockerem: jak to zrobić

Ochrona przed Cryptolockerem ma kluczowe znaczenie dla zapewnienia integralności i dostępności danych. Istnieje kilka strategii minimalizujących ryzyko infekcji.

- Regularne tworzenie kopii zapasowych jest jedną z najskuteczniejszych metod ochrony przed oprogramowaniem ransomware. W przypadku infekcji pliki można przywrócić z czystej kopii zapasowej. System operacyjny, oprogramowanie i program antywirusowy powinny być zawsze aktualizowane, aby wyeliminować luki w zabezpieczeniach.

- Instalacja niezawodnego oprogramowania antywirusowego oraz regularne aktualizowanie systemu operacyjnego i wszystkich aplikacji mają kluczowe znaczenie dla wyeliminowania luk w zabezpieczeniach. Aktualny, renomowany program antywirusowy oraz zapora sieciowa zapewniają niezbędną ochronę przed złośliwym oprogramowaniem i nieuprawnionym dostępem.

- Użytkownicy powinni zostać przeszkoleni w zakresie ataków phishingowych, aby umieli rozpoznawać i unikać podejrzanych wiadomości e-mail i załączników. Dobre szkolenie może znacznie zmniejszyć prawdopodobieństwo infekcji. Nie otwieraj podejrzanych załączników ani linków w wiadomościach e-mail, zwłaszcza w przypadku spamu lub nieznanych nadawców. W ten sposób często rozprzestrzeniają się wirusy kryptograficzne, takie jak Cryptolocker.

- Wdrożenie zapór sieciowych i innych środków bezpieczeństwa może zablokować dostęp do szkodliwych stron internetowych i poprawić ochronę sieci. Korzystanie z filtrów internetowych i ostrożność podczas przeglądania stron internetowych pomagają uniknąć zainfekowanych stron. Aby zapobiec atakom, z publicznych sieci Wi-Fi należy korzystać wyłącznie za pośrednictwem VPN.

- Korzystaj z dodatkowych narzędzi. Rozszerzenia przeglądarki lub specjalistyczne oprogramowanie zabezpieczające mogą blokować kopanie kryptowalut i inne złośliwe oprogramowanie.

Co zrobić w przypadku ataku cryptolockera?

Jeśli padłeś ofiarą Cryptolockera (rodzaju oprogramowania ransomware), należy podjąć następujące kroki:

- Natychmiast izolować systemy i odłączyć je od sieci, aby zapobiec dalszemu rozprzestrzenianiu się złośliwego oprogramowania. Oznacza to odłączenie kabli sieciowych, wyłączenie sieci WLAN lub przełączenie systemów w tryb offline, ale nie wyłączanie ich, aby zabezpieczyć ważne dane do późniejszej analizy.

- Poinformować zespół IT i bezpieczeństwa lub ekspertów IT specjalizujących się w cyberatakach. Mogą oni ograniczyć atak, przeanalizować przyczyny i usunąć złośliwe oprogramowanie.

- Dokładnie udokumentować incydent: które systemy zostały dotknięte, jakie komunikaty o błędach lub pliki wskazują na atak, zabezpieczyć zrzuty ekranu i logi.

- Poinformuj organy, jeśli dotyczy to danych osobowych (np. organ ochrony danych) i zgłoś atak policji lub jednostce ds. cyberprzestępczości. Należy również powiadomić własnego ubezpieczyciela cyberbezpieczeństwa.

- W razie potrzeby sprawdź, czy dostępne są aktualne i czyste kopie zapasowe, aby przywrócić dane z nich.

- Ogólnie nie zaleca się płacenia okupu, ponieważ nie ma gwarancji odszyfrowania danych, a ponadto wiąże się to z dodatkowym ryzykiem.

- Po ograniczeniu szkód środowisko IT powinno zostać sprawdzone pod kątem bezpieczeństwa przez specjalistów i należy wprowadzić środki zapobiegające przyszłym atakom.

- Dodatkowo można spróbować odzyskać zaszyfrowane dane za pomocą specjalnych narzędzi deszyfrujących, jeśli są one dostępne. Ważne jest, aby całkowicie usunąć oprogramowanie ransomware z systemu, np. za pomocą oprogramowania antywirusowego lub w trybie awaryjnym.

previous post