229

Cryptolocker è un termine che sta facendo scalpore nel mondo dell’informatica. Ma cosa si nasconde esattamente dietro questo termine? Questo articolo illustra il funzionamento di Cryptolocker, le possibili misure di protezione e gli effetti sui sistemi interessati.

Cryptolocker: definizione e significato

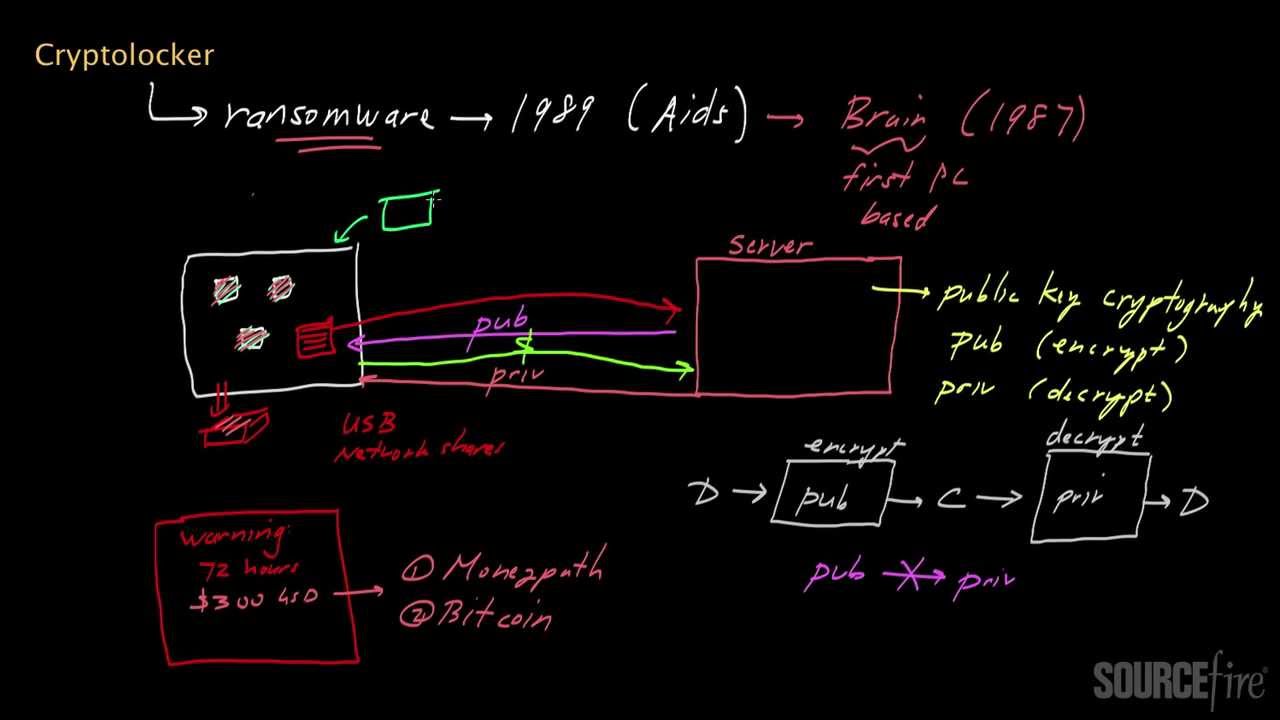

Un Cryptolocker è una forma speciale di malware, più precisamente un ransomware, che serve a rendere inaccessibili i file del computer sul sistema infetto tramite una crittografia forte e successivamente a richiedere alle vittime un riscatto per ottenere la chiave di decrittazione.

- Funzionamento: Cryptolocker viene spesso diffuso tramite e-mail di phishing con allegati dannosi, che nella maggior parte dei casi sono camuffati da notifiche legittime, ad esempio da corrieri o autorità. Dopo l’esecuzione del codice dannoso, il malware inizia a crittografare i file su dischi rigidi locali, unità di rete e, in alcuni casi, anche archivi cloud. I file interessati vengono crittografati con algoritmi molto potenti (ad esempio RSA a 2048 bit).

- Ricatto e rischi: dopo la crittografia, le vittime ricevono un messaggio che le invita a pagare un riscatto (di solito in criptovalute come Bitcoin) per ottenere una chiave di decrittografia. Se il pagamento non viene effettuato entro il termine stabilito, gli aggressori minacciano di distruggere la chiave e di rendere i dati inaccessibili in modo permanente. Non vi è alcuna garanzia che i dati vengano effettivamente sbloccati dopo il pagamento.

- Significato e varianti: Cryptolocker è considerato il “pioniere” delle moderne ondate di ransomware, è apparso per la prima volta su larga scala nel 2013 e ha causato danni in tutto il mondo. Oggi esistono numerosi successori e varianti, per cui il termine Cryptolocker è spesso usato come sinonimo di tutti i tipi di malware di ricatto che crittografano i dati.

- Misure di protezione: le misure di protezione tipiche sono backup aggiornati, programmi antivirus, cautela nell’aprire e-mail e allegati e formazione sul riconoscimento dei tentativi di phishing.

- Cryptolocker è quindi un pericoloso trojan di ricatto che cerca di estorcere il pagamento di un riscatto tramite la crittografia dei dati ed è un esempio emblematico di molti attacchi informatici moderni.

Come funziona un Cryptolocker

Il funzionamento di un Cryptolocker è complesso e sofisticato. Utilizza diverse tecniche per penetrare in un sistema e crittografare i file.

- L’attacco inizia spesso con un’e-mail di phishing che induce l’utente ad aprire un allegato o un link dannoso. Una volta fatto ciò, il ransomware viene installato sul sistema.

- Una volta installato, Cryptolocker cerca determinati tipi di file e li crittografa con un algoritmo potente. I tipi di file più comunemente colpiti includono documenti, immagini e database.

- Per decrittografare i file è necessaria una chiave univoca, memorizzata su un server remoto. Gli aggressori chiedono un riscatto per rilasciare questa chiave.

- Un altro trucco utilizzato da Cryptolocker è la minaccia di cancellare la chiave dopo un determinato periodo di tempo, aumentando così la pressione sulla vittima affinché paghi rapidamente il riscatto.

Proteggersi da un Cryptolocker: ecco come fare

Proteggersi da Cryptolocker è fondamentale per garantire l’integrità e la disponibilità dei dati. Esistono diverse strategie per ridurre al minimo il rischio di infezione.

- I backup regolari sono uno dei metodi più efficaci per proteggersi dal ransomware. In caso di infezione, i file possono essere ripristinati da un backup pulito. Il sistema operativo, il software e l’antivirus devono essere sempre aggiornati per colmare le lacune di sicurezza.

- L’installazione di un software antivirus affidabile e l’aggiornamento regolare del sistema operativo e di tutte le applicazioni sono fondamentali per colmare le lacune di sicurezza. Un programma antivirus aggiornato e affidabile e un firewall offrono una protezione essenziale contro il malware e gli accessi non autorizzati.

- Gli utenti dovrebbero essere istruiti in materia di attacchi di phishing, al fine di riconoscere ed evitare e-mail e allegati sospetti. Una buona formazione può ridurre notevolmente la probabilità di infezione. Non aprire allegati o link sospetti nelle e-mail, in particolare se si tratta di spam o di mittenti sconosciuti. Spesso è così che vengono diffusi i virus crittografici come Cryptolocker.

- L’implementazione di firewall e altre misure di sicurezza può bloccare l’accesso a siti web dannosi e migliorare la protezione della rete. L’uso di filtri web e la prudenza durante la navigazione aiutano a evitare siti web infetti. Le reti Wi-Fi pubbliche dovrebbero essere utilizzate solo con VPN per prevenire attacchi.

- Utilizza strumenti aggiuntivi. Le estensioni del browser o software di sicurezza specializzati possono bloccare il cryptomining e altri programmi dannosi.

Cosa fare se si è vittima di un cryptolocker?

Se si è stati colpiti da un Cryptolocker (una forma di ransomware), è necessario seguire questi passaggi:

- Isolare immediatamente i sistemi e scollegarli dalla rete per impedire l’ulteriore diffusione del malware. Ciò significa scollegare i cavi di rete, disattivare il Wi-Fi o mettere i sistemi offline, ma non semplicemente spegnerli, al fine di salvare i dati importanti per un’analisi successiva.

- Informare il team IT e di sicurezza o gli esperti IT specializzati in attacchi informatici. Questi possono limitare l’attacco, analizzarne le cause e rimuovere il malware.

- Documentare accuratamente l’incidente: quali sistemi sono stati colpiti, quali messaggi di errore o file indicano l’attacco, salvare screenshot e log.

- Informare le autorità se sono stati compromessi dati personali (ad es. l’autorità garante della protezione dei dati) e segnalare l’attacco alla polizia o all’unità cybercrime. È necessario informare anche la propria assicurazione cyber.

- Se necessario, verificare la disponibilità di backup aggiornati e puliti per ripristinare i dati da questi.

- Il pagamento del riscatto è generalmente sconsigliato, poiché non vi è alcuna garanzia di decrittografia dei dati e ciò comporta ulteriori rischi.

- Dopo aver limitato i danni, l’ambiente IT dovrebbe essere controllato da esperti per verificarne la sicurezza e dovrebbero essere introdotte misure per prevenire attacchi futuri.

- Inoltre, è possibile tentare di ripristinare i dati crittografati con speciali strumenti di decrittografia, se disponibili. È importante rimuovere completamente il ransomware dal sistema, ad esempio con un software anti-malware o in modalità provvisoria.