245

Cryptolocker est un terme qui fait sensation dans le monde informatique. Mais qu’est-ce qui se cache exactement derrière ce terme ? Cet article explique le fonctionnement de Cryptolocker, les mesures de protection possibles et les conséquences sur les systèmes concernés.

Cryptolocker : définition et signification

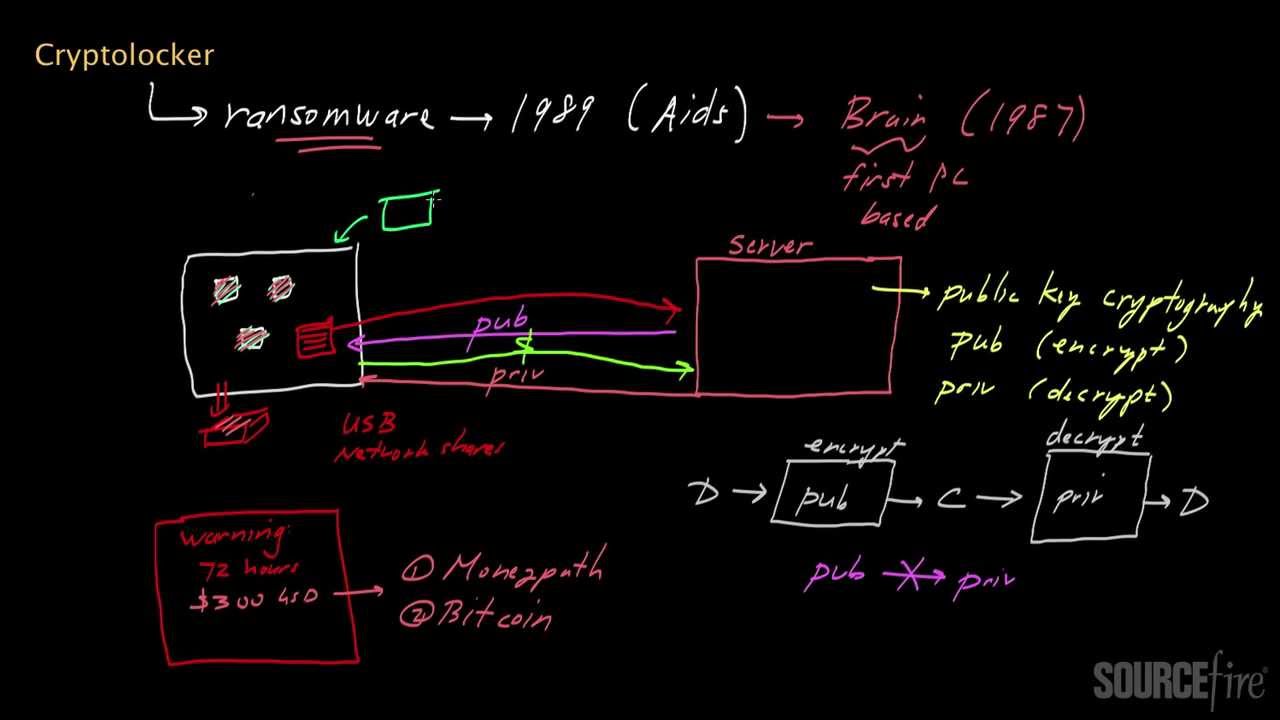

Un Cryptolocker est une forme particulière de logiciel malveillant, plus précisément un ransomware, qui sert à rendre inaccessibles les fichiers informatiques du système infecté grâce à un cryptage puissant, puis à exiger une rançon des victimes pour obtenir la clé de décryptage.

- Fonctionnement : Cryptolocker se propage souvent via des e-mails de phishing contenant des pièces jointes malveillantes, qui sont généralement déguisées en notifications légitimes, par exemple provenant de services de livraison de colis ou d’autorités publiques. Après l’exécution du code malveillant, le logiciel malveillant commence à crypter les fichiers sur les disques durs locaux, les lecteurs réseau et, dans certains cas, les espaces de stockage cloud. Les fichiers concernés sont cryptés à l’aide d’algorithmes très puissants (par exemple RSA 2048 bits).

- Chantage et risques : après le cryptage, les victimes reçoivent un message leur demandant de payer une rançon (généralement en cryptomonnaies telles que le bitcoin) afin d’obtenir une clé de décryptage. Si le paiement n’est pas effectué dans le délai imparti, les pirates menacent de détruire la clé et de rendre les données inaccessibles de manière permanente. Il n’y a aucune garantie que les données seront effectivement débloquées après le paiement.

- Importance et variantes : Cryptolocker est considéré comme le « précurseur » des vagues modernes de ransomware. Il est apparu pour la première fois à grande échelle en 2013 et a causé des dommages dans le monde entier. Il existe aujourd’hui de nombreux successeurs et variantes, le terme Cryptolocker étant souvent utilisé comme synonyme pour tous les types de logiciels malveillants de chantage cryptant les données.

- Mesures de protection : les mesures de protection typiques sont des sauvegardes à jour, des programmes antivirus, la prudence lors de l’ouverture des e-mails et des pièces jointes, ainsi que des formations à la détection des tentatives de phishing.

- Un Cryptolocker est donc un cheval de Troie de chantage dangereux qui vise à extorquer des rançons en cryptant des données et qui est représentatif de nombreuses cyberattaques modernes.

Comment fonctionne un Cryptolocker

Le fonctionnement d’un Cryptolocker est complexe et sophistiqué. Il utilise différentes techniques pour s’introduire dans un système et crypter les fichiers.

- L’attaque commence souvent par un e-mail de phishing qui incite l’utilisateur à ouvrir une pièce jointe ou un lien malveillant. Dès que cela se produit, le ransomware s’installe sur le système.

- Une fois installé, le Cryptolocker recherche certains types de fichiers et les crypte à l’aide d’un algorithme puissant. Les types de fichiers les plus souvent touchés sont les documents, les images et les bases de données.

- Pour décrypter les fichiers, une clé unique stockée sur un serveur distant est nécessaire. Les pirates exigent une rançon pour libérer cette clé.

- Une autre astuce du Cryptolocker consiste à menacer de supprimer la clé après un certain délai, ce qui augmente la pression sur la victime pour qu’elle paie rapidement la rançon.

Se protéger contre Cryptolocker : voici comment faire

La protection contre Cryptolocker est essentielle pour garantir l’intégrité et la disponibilité des données. Il existe différentes stratégies pour minimiser le risque d’infection.

- Les sauvegardes régulières sont l’un des moyens les plus efficaces de se protéger contre les ransomwares. En cas d’infection, les fichiers peuvent être restaurés à partir d’une sauvegarde propre. Le système d’exploitation, les logiciels et l’antivirus doivent toujours être mis à jour afin de combler les failles de sécurité.

- L’installation d’un logiciel antivirus fiable et la mise à jour régulière du système d’exploitation et de toutes les applications sont essentielles pour combler les failles de sécurité. Un programme antivirus réputé et à jour ainsi qu’un pare-feu offrent une protection essentielle contre les logiciels malveillants et les accès non autorisés.

- Les utilisateurs doivent être formés aux attaques de phishing afin de reconnaître et d’éviter les e-mails et les pièces jointes suspects. Une bonne formation peut réduire considérablement le risque d’infection. N’ouvrez pas les pièces jointes ou les liens suspects dans les e-mails, en particulier s’il s’agit de spam ou d’expéditeurs inconnus. C’est souvent ainsi que se propagent les crypto-virus tels que Cryptolocker.

- La mise en place de pare-feu et d’autres mesures de sécurité peut bloquer l’accès aux sites web malveillants et améliorer la protection du réseau. L’utilisation de filtres web et la prudence lors de la navigation aident à éviter les sites web infectés. Les réseaux Wi-Fi publics ne doivent être utilisés qu’avec un VPN afin de prévenir les attaques.

- Utilisez des outils supplémentaires. Les extensions de navigateur ou les logiciels de sécurité spécialisés peuvent bloquer le cryptomining et d’autres programmes malveillants.

Que faire si vous êtes victime d’un cryptolocker ?

Si vous êtes victime d’un cryptolocker (une forme de ransomware), vous devez suivre les étapes suivantes :

- Isolez immédiatement les systèmes et déconnectez-les du réseau afin d’empêcher la propagation du logiciel malveillant. Cela signifie débrancher les câbles réseau, désactiver le Wi-Fi ou mettre les systèmes hors ligne, mais ne pas simplement les éteindre, afin de sauvegarder les données importantes pour une analyse ultérieure.

- Informer l’équipe informatique et de sécurité ou les experts informatiques spécialisés dans les cyberattaques. Ceux-ci peuvent limiter l’attaque, analyser ses causes et supprimer le logiciel malveillant.

- Documenter précisément l’incident : quels sont les systèmes concernés, quels messages d’erreur ou fichiers indiquent l’attaque, sauvegarder les captures d’écran et les journaux.

- Informez les autorités si des données à caractère personnel sont concernées (par exemple, l’autorité chargée de la protection des données) et signalez l’attaque à la police ou au service chargé de la cybercriminalité. Vous devez également informer votre propre assurance cyber.

- Vérifiez si vous disposez de sauvegardes récentes et intactes afin de restaurer les données à partir de celles-ci.

- Le paiement d’une rançon n’est généralement pas recommandé, car il n’y a aucune garantie que les données seront déchiffrées et cela comporte d’autres risques.

- Une fois les dommages limités, la sécurité de l’environnement informatique doit être vérifiée par des experts et des mesures doivent être mises en place pour prévenir de futures attaques.

- En outre, vous pouvez essayer de restaurer les données cryptées à l’aide d’outils de décryptage spéciaux, s’ils sont disponibles. Il est important de supprimer complètement le ransomware du système, par exemple à l’aide d’un logiciel anti-malware ou en mode sans échec.

previous post